Закинуть невод в Сеть

Фишинговые схемы и способы борьбы с ними

В сентябре 2017 года Сбербанк опубликовал тревожные данные: почти половина пользователей (48%) электронной почты, получившие фишинговые письма, откликаются на них, становясь жертвами злоумышленников. Этот вид мошенничества существует уже больше двадцати лет, но по-прежнему очень популярен. Что же такое фишинг? И почему он до сих пор приносит прибыль злоумышленникам?

Эпистолярный жанр

С развитием информационных технологий и интернет-банкинга целью злоумышленников стало получение личных данных человека, которые хранятся в Сети. Самыми желанными в этом плане являются логины/пароли, CVV и пин-коды банковских карт.

При вводе личных данных пользователи зачастую не обращают внимания на мелочи, не проверяют правильность сетевого адреса веб-страницы. Этим и пользуются киберпреступники, используя технологию фишинга (phishing, производная от английского fishing – рыбалка). Этот метод позволяет злоумышленникам получить логины и пароли пользователя при помощи массовой рассылки от имени банков, социальных сетей, интернет-магазинов и других сервисов.

Считается, что термин «фишинг» впервые употребили 2 января 1996 года в новостной группе alt.online-service.America-Online сети Usenet. Однако сама технология была подробно описана еще в 1987 году.

Фишинговое письмо можно получить также через мессенджеры или соцсети. Как правило, в нем содержится ссылка на сайт-близнец официального ресурса компании или на веб-страницу с перенаправлением на портал мошенников. Злоумышленники зачастую пишут реальный адрес, «вживляя» в текст линк на свой ресурс. Для такой манипуляции не обязательно обладать специальными навыками, достаточно использовать html-тэг.

Чтобы обойти фишинг-фильтры, хакеры могут использовать использовать вместо текста графические изображения. Различными приемами (скидки, акции, важные изменения в договоре) пользователя побуждают ввести на сайте-копии свои логин и пароль, что дает злоумышленникам доступ к личным кабинетам и банковским счетам жертвы. Кроме того, получатель фишингового письма может по невнимательности установить на своем компьютере вредоносную программу или даже вирус-вымогатель, что принесет мошенникам более быструю прибыль.

Фишинг считают разновидностью социальной инженерии [1], поскольку в основе его успешности лежит сетевая безграмотность и доверчивость пользователей-жертв.

Чаще всего мошенники применяют метод массовой рассылки писем с одинаковым содержанием. Такой способ наименее затратен, поскольку не требует специальной подготовки и сбора персонализированной информации о потенциальной жертве. В качестве «адресанта» таких писем обычно выступает какой-то мировой бренд, крупная популярная компания с большим количеством клиентов.

При таком методе лишь незначительная часть получивших письма окажется клиентами банка, интернет-магазина, сервиса доставки и т. д., откроет письмо и перейдет по ссылке. Но благодаря огромному количеству адресатов даже небольшой процент жертв может принести злоумышленникам хорошую выгоду.

Вишинг, смишинг и уэйлинг

Компания MWR InfoSecurity, занимающаяся исследованиями в сфере кибербезопасности, провела эксперимент, в ходе которого 100 адресатов, работающих в фирмах-клиентах, подверглись фишинговой атаке. Выяснилось, что наиболее эффективный способ заставить человека пройти по ссылке – фейковое уведомление о добавлении в друзья в социальных сетях. Почти четверть получателей открыла ссылку, половина из этого числа ввела в соответствующие поля свой логин и пароль. Другими темами рассылки стали скидочные купоны, счета на оплату и системы аттестации от отдела кадров.

Помимо фейкового запроса о добавлении в друзья, хакеры стали использовать более сложную схему в соцсетях. Через фальшивый аккаунт, оформленный максимально реалистично, они вступали в переписку с жертвой, постепенно втирались в доверие и тогда под благовидным предлогом высылали зараженный трояном файл. Подобные атаки имели место в LinkedIn и Facebook.

Существуют и другие виды фишинга:

• Вишинг – голосовой фишинг, при котором письмо побуждает доверчивого пользователя позвонить по указанному номеру якобы для решения срочных вопросов с банковским счетом, личным кабинетом и т. д. Далее в ходе разговора по телефону автоответчик призывает жертву ввести логин, пароль и пин-код. Злоумышленники могут и сами звонить и убеждать пользователя, что представляют банк, интернет-магазин и т. д., после чего выманивают у человека учетные данные.

• Смишинг – фишинг с использованием SMS. Вредоносная ссылка присылается потенциальной жертве в сообщении. Чаще всего для этого используются короткие номера типа 5555, похожие на те, с которых ведется официальная рассылка компаний.

• «Злой двойник». Эта схема получила распространение в беспроводной среде. Преступник создает точку доступа Wi-Fi, одноименную той, которой пользуется потенциальная жертва. Чем мощнее сигнал, тем выше вероятность, что будет совершено подключение именно к этой сети. В результате злоумышленник получает доступ ко всему трафику жертвы и может подменять адреса популярных ресурсов, вынуждая выдать персональные данные или загрузить на свое устройство вредоносное ПО.

В последнее время злоумышленники все чаще используют более сложную разновидность фишинга – фарминг. Это скрытое перенаправление на ложный IP-адрес с помощью навигационной структуры. Появился он как ответ на осведомленность пользователей о фишинге, их бдительность и недоверие к письмам и сообщениям. При фарминге мошенники уже не убеждают жертву добровольно зайти на сайт, а заманивают ее прямым обманом.

Любым способом на устройство пользователя устанавливается вредоносная программа, которая при попытке захода на официальный сайт организации перенаправляет на поддельный. Как правило, это достигается двумя путями: манипулированием файлом hosts[2] или изменением информации DNS[3].

По статусу адресата также выделяется особый вид фишинга – уэйлинг (от англ. whale – кит). Как правило, жертвами хакеров в этом случае становятся руководители высшего звена в различных предприятиях, чаще всего управляющие и финансовые директора. Такой метод мошенничества наиболее персонализирован и просчитан. Часто темой письма становятся поводы, связанные с деятельностью фирмы, – информация от налоговых органов, повестки в суд. Для доступа к полному тексту претензии жертве предлагается скачать текстовый документ.

Подсчет убытков

Одной из крупнейших атак на «крупную рыбу» стала хакерская кампания 2008 года, когда тысячи американских топ-менеджеров получили официальные повестки от Окружного суда Сан-Диего. Каждое письмо содержало название компании, имя сотрудника, номер телефона и приказывало адресату явиться в суд по гражданскому делу. Однако вместо копии повестки пользователи получали вирус-взломщик.

Фишинг может наносить ущерб как отдельному человеку, так и целой компании. И уэйлинг – наиболее опасная форма для бизнеса в целом. В 2016 году в результате такой атаки бельгийский банк Crelan понес рекордный ущерб в размере 70 млн евро. Руководитель организации получил письмо, в котором от лица сотрудника или компании-партнера требовалось срочно завершить финансовую транзакцию, что он и сделал, не проведя дополнительных проверок.

Многомилионные убытки в ходе подобных атак понесли такие компании, как FACC (51 млн евро), Ubiquiti Networks (46,7 млн долларов), Xoom (30,8 млн долларов) и Scoular (17,2 млн долларов). По данным ФБР, за последние четыре года этот вид мошенничества нанес ущерб бизнесу и частным лицам в размере 2,5 млрд долларов.

Согласно исследованию Symantec, 76% компаний вне зависимости от размера и отрасли в 2016 году становились жертвами фишинговых атак. В 2017-м их число продолжает расти.

Компания Phishlabs, предоставляющая услуги по защите от киберугроз, назвала ключевые тенденции развития фишинга.

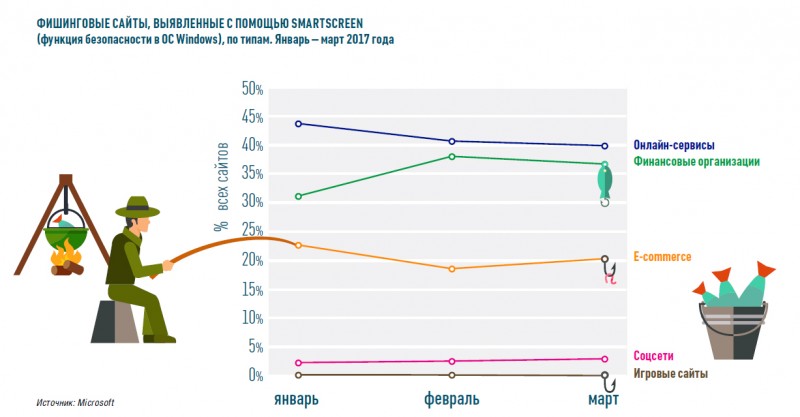

Основными целями злоумышленников останутся финансовые организации, платежные системы, почтовые сервисы, облачные хранилища данных и компании, занимающиеся электронной торговлей. В настоящее время на их долю приходится порядка 90% фишинговых атак. В то же время прогнозируется, что облачные хранилища обгонят финансовые учреждения и станут лидерами по числу нападений.

Расширяющаяся практика использования электронных адресов вместо уникальных пользовательских имен позволит мошенникам собирать больше информации о потенциальных жертвах.

Рост атак на ключевые отрасли экономики составляет более 30% в год.

Худшую динамику показывают налоговые учреждения: они подвергаются мошенничеству в четыре раза чаще, чем в 2014 году.

Всплески атак нередко наблюдаются в связи с глобальными политическими и экономическими событиями.

Основная часть фишинговых доменов расположена на серверах США, однако максимальный прирост по этому показателю демонстрируют страны Восточной Европы.

Атаки с целью вымогательства сосредоточились на организациях, которые чаще всего соглашаются платить хакерам: здравоохранение, органы власти, объекты критически важной инфраструктуры, образование и малый бизнес.

Внимательность как основа

Шаги для борьбы с фишингом предпринимают как IT-компании, так и владельцы интернет-сервисов. Так, крупнейшие разработчики браузеров создали единую систему оповещения пользователя о заходе на подозрительный, с точки зрения системы, сайт.

Хорошей защитой от фишинга является двухфакторная идентификация при заходе в свою учетную запись. Например, когда после введения пароля на телефон пользователя приходит временный динамичесикй пароль, действующий очень короткое время. Такая технология не спасает учетные данные от попадания в чужие руки, но не позволяет злоумышленникам быстро воспользоваться полученной информацией. Это дает шанс пользователю вовремя заметить мошенничество и сменить пароли.

Со стороны банков, социальных сетей и интернет-магазинов иногда применяется решение, основанное на индивидуальном подходе к каждому клиенту. В этом случае пользователь выбирает дизайн и цветовое оформление сайта, которое всегда будет отображаться при заходе на ресурс. Злоумышленники не могут скопировать эти комбинации при массовой рассылке фишинговых писем. Однако у такого способа защиты есть серьезный минус. Чтобы идентифицировать пользователя, необходимо ввести учетные данные на заглавной странице банка, что сводит на нет потенциально непробиваемую защиту. Кроме того, такая технология влечет за собой снижение узнаваемости бренда.

Ряд специалистов предлагает использовать для борьбы с мошенничеством анализ больших данных и машинное обучение. Обладая базой фишинговых сайтов и имея сведения об уже состоявшихся атаках, они предлагают анализировать имеющуюся информацию, чтобы на ее основе предупреждать пользователей о потенциальной опасности полученного ими письма.

Памятка пользователю

Главным способом защиты от злоумышленников все-таки является грамотность и внимательность интернет-пользователей. Соблюдая несложные правила, можно обезопасить себя, свои финансы и личные данные:

• Любые сообщения с неизвестных адресов следует подвергать сомнению и тщательному анализу. Порой такие письма даже не стоит открывать.

• Двойному анализу должны подвергаться письма с предложением или указанием перейти по ссылке. Если в письме просят предоставить личные данные, это с большой долей вероятности фишинг.

• В случае сомнений в подлинности отправителя подозрительного письма необходимо связаться с компанией (банк, интернет-магазин и т. д.) по проверенному телефону и подтвердить отправку сообщения.

• Не следует заполнять сомнительные анкеты, присланные по электронной почте. Личные данные и предпочтения можно вводить только на проверенных сайтах.

• При заходе на сайт компании нужно убедиться в том, что адрес начинается на «https://». Дополнительным фактором уверенности должна служить пиктограмма в браузере с запертым висячим замком, обозначающая проверенный ресурс.

• Ссылки в письме в формате html могут за настоящим электронным адресом компании скрыть адрес, ведущий на подложный сайт злоумышленников. Их не следует открывать. Можно скопировать адрес вручную и вбить в строку браузера.

• Следует своевременно обновлять антивирусное программное обеспечение, убедившись, что оно способно блокировать или предупреждать при заходе на фишинговые сайты.

• Регулярная проверка банковского счета должна стать нормой, чтобы отследить покупки, которых владелец не совершал. В этом хорошо помогает подключение SMS-оповещений о финансовых операциях.

Подчеркнем, что от других форм хакерских атак фишинг отличается первостепенной ролью так называемого «человеческого фактора». С вредоносными программами призваны бороться антивирусное ПО и специалисты по безопасности (если речь идет о компании). В случае фишинга на первое место выходит внимательность самого пользователя. Таким образом, наряду с установкой систем безопасности, целесообразно проводить обучающие семинары по противодействию кибермошенничеству.

_____________

1. Социальная инженерия – метод управления действиями человека без использования технических средств. Основан на использовании слабостей человеческого фактора. Зачастую социальную инженерию рассматривают как незаконный метод получения информации. Но ее можно применять и в законных целях. Метод используют в интернете для получения закрытой информации или сведений, которые представляют большую ценность.

2. hosts — текстовый файл, содержащий базу данных доменных имен и используемый при их трансляции в сетевые адреса узлов.

3. DNS (Domain Name System) — система доменных имен.